Los Keyloggers, son pequeños programas utilizados para capturar cualquier tipo de actividad que se lleve a cabo en el ordenador, ya sea para vigilar el uso de los servicios por parte de los usuarios de una red, o como herramienta de trabajo de ciberdelincuentes. Hoy, veremos qué son los Keyloggers y cómo protegernos de este tipo de amenaza.

Keylogger

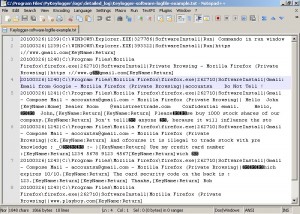

La definición de Keylogger es la siguiente: “Un Keylogger es un pequeño programa diseñado para capturar todas las pulsaciones que son realizadas por un teclado, para guardarlas en un registro que puede verse luego en un ordenador local, o puede ser enviado con rapidez y seguridad a través de Internet a un equipo remoto”.

Los keylogger también pueden ser dispositivos de hardware que realicen la misma tarea de registrar todo lo que se ha escrito en el teclado de manera rigurosa. De este modo, se puede tener información de primera mano de todos los programas, e-mails e incluso ingreso a cualquier tipo de datos escritos para entrar a cualquier cuenta de usuario.

Amenaza de los Keyloggers

Los Keyloggers son sumamente peligrosos, ya que son utilizados por ciberdelincuentes para obtener información importante y delicada de los usuarios, como por ejemplo, contraseñas, datos personales, números de tarjetas de crédito, entre otros.

Los Keyloggers por sí mismos no representan una amenaza para nuestro ordenador, ya que son utilizados estrictamente para hacerse con información de los usuarios.

Propagación de los Keyloggers

Este tipo de software malicioso se propaga de manera similar al de los principales virus o malware que existen. Por lo general, son instalados por personas que tienen acceso a los equipos, en caso que el administrador de una red desee vigilar de forma completa el manejo de los equipos por los usuarios, o a través de archivos adjuntos que vengan de correos electrónicos de procedencia dudosa.

Otras maneras de propagación de los Keyloggers, es a través de redes del tipo P2P. Existen otras maneras más elaboradas de propagar diferentes tipos de Keyloggers, entre las cuales podemos destacar:

- Utilizando diversas vulnerabilidades de diferentes navegadores web. De esta manera, el atacante puede utilizar una secuencia específica de un sitio web infectado para propagar el keylogger a todos los visitantes a dicho sitio.

- Otra manera de propagar un Keylogger, es utilizando otro software malicioso instalado previamente en el ordenador, como un troyano por ejemplo. Así, el atacante informático tendrá control casi total del ordenador atacado.

Protegiéndose de los Keyloggers

En la actualidad, la mayoría de los sistemas anti-virus y anti-malware cuentan en sus bases de datos con las últimas versiones de keyloggers, por lo que pueden detectar este tipo de amenazas y algunos derivados de estas. Es por esta razón, que es recomendable contar con un sistema anti-malware actualizado y de ejecución frecuente, de ser posible con protección en tiempo real.

Como crear keyloggers es relativamente sencillo, existen otras acciones que podemos tomar para mantenernos alejados de este tipo de amenaza:

- Utilizar contraseñas válidas una sola vez o tener el hábito de utilizar verificadores de contraseñas.

- Tratar de usar sistemas de protección proactiva para detectar este tipo de amenaza en tiempo real.

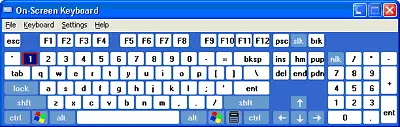

- Aumentar el uso de teclados virtuales.

Debemos destacar que el uso de teclados virtuales no es infalible y que, efectivamente, existe malware especialmente diseñado para interceptar información de este tipo de alternativas virtuales, pero en caso de emergencia, pueden utilizarse sin complicaciones.

Evitando la propagación

La propagación de keyloggers puede evitarse teniendo buenas prácticas de navegación web, entre las que podemos destacar las siguientes:

- Evitar utilizar sitios web sospechosos o que requieran incluir claves de acceso en más de una vez.

- No abrir e-mails sospechosos, de personas extrañas ó de información que no solicitemos.

- Antes de abrir un archivo adjunto, ejecutar un software anti-malware en dicho archivo.

- Evitar abrir archivos adjuntos no solicitados.

Como podemos ver, las técnicas son las mismas a tomar en cuenta cuando evitamos la propagación e infección con cualquier otro tipo de software malicioso. Si por el contrario, el keylogger ha sido utilizado por al administrador del sistema como una herramienta de seguridad interna, es preferible no tomar acciones informáticas y consultarlo directamente con el administrador del sistema.