Viene de: Cómo funcionan los troyanos (I)

En la primera parte de esta nota, estuvimos aclarando los conceptos básicos sobre los troyanos, cómo se propagan y para qué son utilizados. En esta segunda parte, veremos su funcionamiento y cómo combatirlos.

Cómo funciona un troyano

El funcionamiento de un troyano es extraordinariamente simple, pero eficaz. Se trata de una pequeña aplicación cliente servidor, que se instala en un programa o Server en el PC de la victima, con la finalidad de que un atacante remoto pueda conectarse a esta desde su computadora con un software cliente, de manera muy similar a la ejecución de un escritorio remoto.

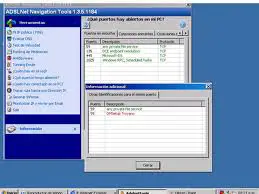

El Server del troyano, está especialmente diseñado para ejecutarse, borrar rastros de su instalación y ocultarse entre otras aplicaciones para evitar ser detectado. Por lo general, su objetivo es modificar los registros del equipo para lograr abrir los puertos y establecer una conexión entre los ordenadores de la victima y del atacante.

Los servers, por lo general son disfrazados como parte de algún paquete de software o, vienen como simples archivos de video o audio, especialmente modificados para alojarlos.

El cliente del troyano, es un programa que se encuentra alojado en el ordenador del atacante y se conecta directamente con el equipo que ha sido infectado, una vez que es ejecutado el Server. Para ingresar a la PC infectada, sólo se debe indicar la IP de este ordenador en la interfaz del cliente y la conexión quedará activa.

Cómo reconocer si tenemos un troyano en nuestro PC

A pesar de que el troyano se oculta, existen diferentes indicios que pueden ayudarnos a detectarlo. Uno de los principales, es la activación de las lectoras ópticas, las cuales se abren y se cierran solas. El cambio de configuración del escritorio y de las preferencias, es otro indicio de ello, así como el cambio arbitrario de la hora del PC.

Otros “síntomas,” son la activación de programas no deseados y que el equipo se apague solo. Un usuario observador puede detectar si su equipo está bajo la influencia de un troyano.

Cómo combatir los troyanos

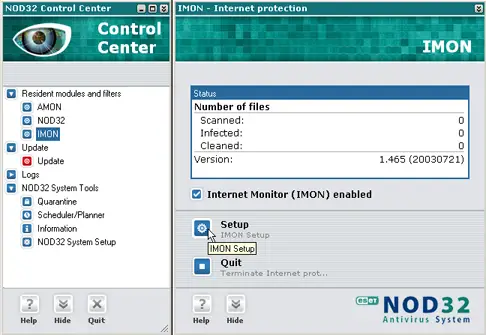

La mayoría de los antivirus y antimalware, detectan los troyanos conocidos sin dificultad, pero algunos son tan sofisticados que debemos recurrir al antiguo sistema manual, que consiste en ubicarlos en los registros. Para hacerlo, sólo debemos escribir regedit en la opción Ejecutar del Menú Inicio.

A continuación, se abrirá una ventana donde se ubican los registros del sistema, allí nos ubicamos en HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion y examinamos las carpetas Run y RunServices, ya que allí se alojan los programas que se activan con el arranque de Windows.

En estas carpetas, podemos borrar los programas extraños que (previa investigación), sepamos que son troyanos.

Otra forma segura de combatir este malware, es evitando abrir archivos de procedencia dudosa o muy publicitados por Internet y, ejecutar con regularidad un antimalware y programas limpiadores como The Cleaner.