La gente generalmente suele referirse a los troyanos como virus. Este concepto es erróneo ya que un virus común o worm (gusano), está programado para multiplicarse e infectar por distintos medios, mientras que un troyano es una aplicación de administración remota, en inglés denominado como RAT (Remote Administration Tool).

Un troyano generalmente está compuesto por dos archivos, uno cliente y otro servidor, el cliente es el que tiene la persona que va a controlar remotamente el ordenador y el servidor es el que se le envía la «victima«. El funcionamiento está basado en este simple formato que es el mismo en el que se basa internet.

Eisten dos tipos de troyanos:

- Conexión directa: Es necesario conocer la IP de la maquina que se va a controlar.

- Conexión inversa: No es necesario conocer la IP de la maquina a controlar.

La conexión inversa supuso un gran paso para los programadores de troyanos, ya que con nuevas tecnologías como el router y el firewall, la conexión directa no servía ya que muchas veces los puertos de la victima estaban bloqueados y el cliente del troyano no se podía conectar a ellos, mientras que con la conexión inversa, el servidor es el que realmente se conecta al cliente por lo que puede saltarse todas estas restricciones.

Uno de los troyanos más famosos fue el NetBus, y actualmente los más usados son:

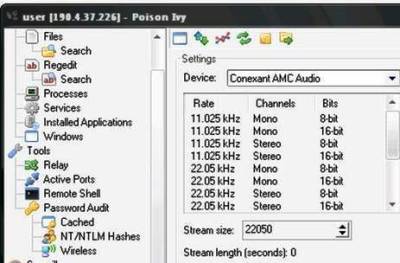

- Poison Ivy

- Bifrost

- Turkojan

- Coolvibes

- Shark

Todos claramente de conexión inversa, resaltando el primero de la lista por ser el más estable, y si no me equivoco el cliente debe de estar programado en delphi (Object pascal) y el servidor en lenguaje ensamblador.

Con un troyano medianamente avanzado se puede:

- Ver la cámara web de la víctima.

- Grabar el audio si tiene micrófono.

- Ver todo lo que escribe por medio de un keylogger remoto incorporado.

- Ejecutar programas, terminar procesos.

Entre otras funciones que están hechas para obtener toda la información sobre la victima, por lo cuál es siempre recomendable tener instalado un firewall y un buen antivirus.