Es importante tener en cuenta la seguridad informática, antes de conectarnos a Internet, ya que cada día crecen las variantes de ataques informáticos que tienen como objetivo hacerse con el control de nuestros ordenadores o, simplemente, robar información personal que puede ser utilizada para fines delictivos.

Una de las tendencias más utilizadas en los últimos años, es la denegación de servicio o DDoS, como también se le conoce por sus siglas en inglés (Distribuied Denial of Service).

Definición

Un ataque de denegación de servicio ó DDoS, se define principalmente como un tipo de ataque informático especialmente dirigido a redes de computadoras. Tiene como objetivo lograr que un servicio específico o recurso de la red, quede completamente inaccesible a los usuarios legítimos de la red.

Actualmente, este tipo de ataque es utilizado para potenciar las redes zombie o botnets, eliminando casi por completo la conexión a Internet de la victima, ya que el atacante consume casi todo el ancho de banda.

Cómo funciona

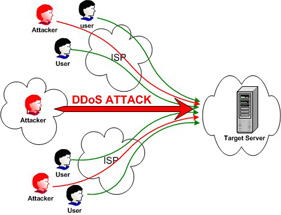

La denegación de servicio, sobrecarga el equipo informático hasta hacerlo colapsar. Para lograrlo, el atacante envía un flujo de información que sobrepasa la capacidad de procesamiento del equipo, para que no pueda seguir ofreciendo el recurso a los usuarios del sistema. De esta manera, logra que el equipo (servidor), no pueda seguir dando el servicio, de allí se deriva el nombre de denegación de servicio.

Este tipo de ataque puede ser realizado de diversas maneras, pero todas ellas tienen algo en común: utilizan el protocolo TCP/IP para lograr su objetivo final, que no es otro que limitar el servicio a los usuarios para fines maliciosos.

Por lo general, la denegación de servicio es utilizada para dejar fuera de servicio a un servidor. Este tipo de ataque, puede ser perpetrado desde un solo PC o desde un grupo completo de ordenadores. Muchos de estos ataques son realizados a potentes servidores, que convierten a sus terminales en integrantes de las famosas redes zombie, las cuales dejan a merced del ciberdelincuente los equipos que conforman la red, sin levantar ninguna sospecha del usuario o administrador de la red.