Los troyanos afectan anualmente a millones de usuarios en todo el mundo. Ya sean corporativos o domésticos, su principal fin es obtener información importante de un ordenador o, simplemente, obtener el control de la máquina infectada para efectos maliciosos.

¿Qué es un troyano?

Los troyanos son programas informáticos creados específicamente para obtener fácilmente el control de un PC, de manera remota. Estos software son completamente gratuitos, es por esta razón que su uso es común entre ciberdelincuentes, que los utilizan para obtener acceso completo a los equipos de sus victimas.

Los troyanos pertenecen al grupo de los Malware (Malicious Software) y por lo general, son utilizados para fines delictivos. Una de sus principales características, es que son muy fáciles de utilizar, es por esta razón que son atractivos incluso para personas que no cuentan con amplios conocimientos de programación.

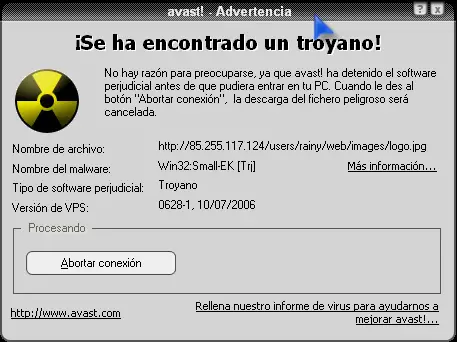

Otro punto destacable, es que estos malware cuentan con la capacidad de ocultarse tan bien, que el usuario no llega a darse cuenta que existe un proceso extraño ejecutándose en su ordenador. Algunos troyanos son tan sofisticados, que incluso los antivirus y antimalware son incapaces de detectarlos.

Para qué son utilizados los troyanos

El principal objetivo del troyano, es darle acceso remoto a un atacante externo, para que pueda obtener control total o parcial del PC, como si estuviese trabajando desde un escritorio remoto. Es por esta razón, que los troyanos son ampliamente utilizados para tomar por asalto equipos informáticos y poder así, extraer información de estos, ya sean personales o corporativos.

Cómo se propagan los troyanos

Uno de los inconvenientes más grandes que existen actualmente en el mundo, dada la dependencia que se tiene de Internet, es la propagación masiva de troyanos. Algunos son tan peligrosos que logran crear verdaderas redes zombie, donde millones de equipos trabajan para fines maliciosos, sin que sus usuarios lo noten.

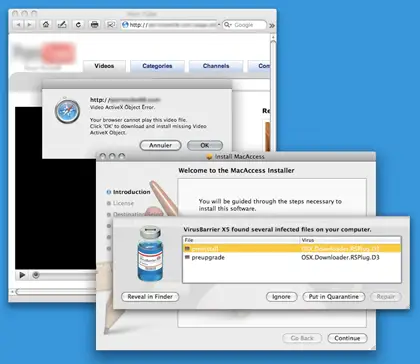

La principal vía de propagación de troyanos, es ocultos en archivos de audio y video de descargas dudosas o incluidos en software pirata. También, es común su propagación por canales IRC, así como por el envío de archivos por Messenger o al descargar aplicaciones que son enviadas mediante enlaces de e-mails.

La descarga por si misma del troyano, no deja al equipo a merced del atacante, sino que para ello debe ser ejecutado el programa de instalación. Por esta razón, se utilizan engaños para que el usuario ejecute la instalación o simplemente lo disfrazan con un video, canción popular o noticia caliente que requiere la ejecución de algún programa, para comenzar la instalación del troyano.

En la segunda parte de esta nota, estaremos hablando sobre cómo reconocer la existencia de un troyano en nuestros equipos, cómo combatirlo y, por supuesto, cómo es el funcionamiento de estos programas maliciosos.

Sigue en: Cómo funcionan los troyanos (II)